Não é incomum ouvirmos a expressão Zero Trust ou ZTNA (sigla em inglês, para Zero Trust Network Access). Do que se trata exatamente? Ao contrário do que alguns possam pensar, Zero Trust não é uma ferramenta ou tecnologia em sí mesmo. Foi mencionado pela primeira vez por Stephen Paul Marsh em seu trabalho sobre segurança da computação em 1994.

Em 210, John Kindervag, um analista da Forrester Research, usou este modelo para se referir à programas de segurança cibernética e medidas de controlo de acesso às redes corporativas Décadas mais tarde, o termo Zero Trust começou a ser entendido como um modelo para implementar medidas de segurança, sobretudo impulsionados pela adoção dos serviços de computação em nuvem (cloud, como também é conhecido) e a ausência de fronteiras em termos de conectividade e colaboração. Segundo o NIST, uma organização americana de tecnologia e padronização, Zero Trust é uma coleção de ideias e conceitos para reduzir às incertezas em relação à políticas de segurança e controlos de acessos baseados em um conjunto de regras previamente definidas.

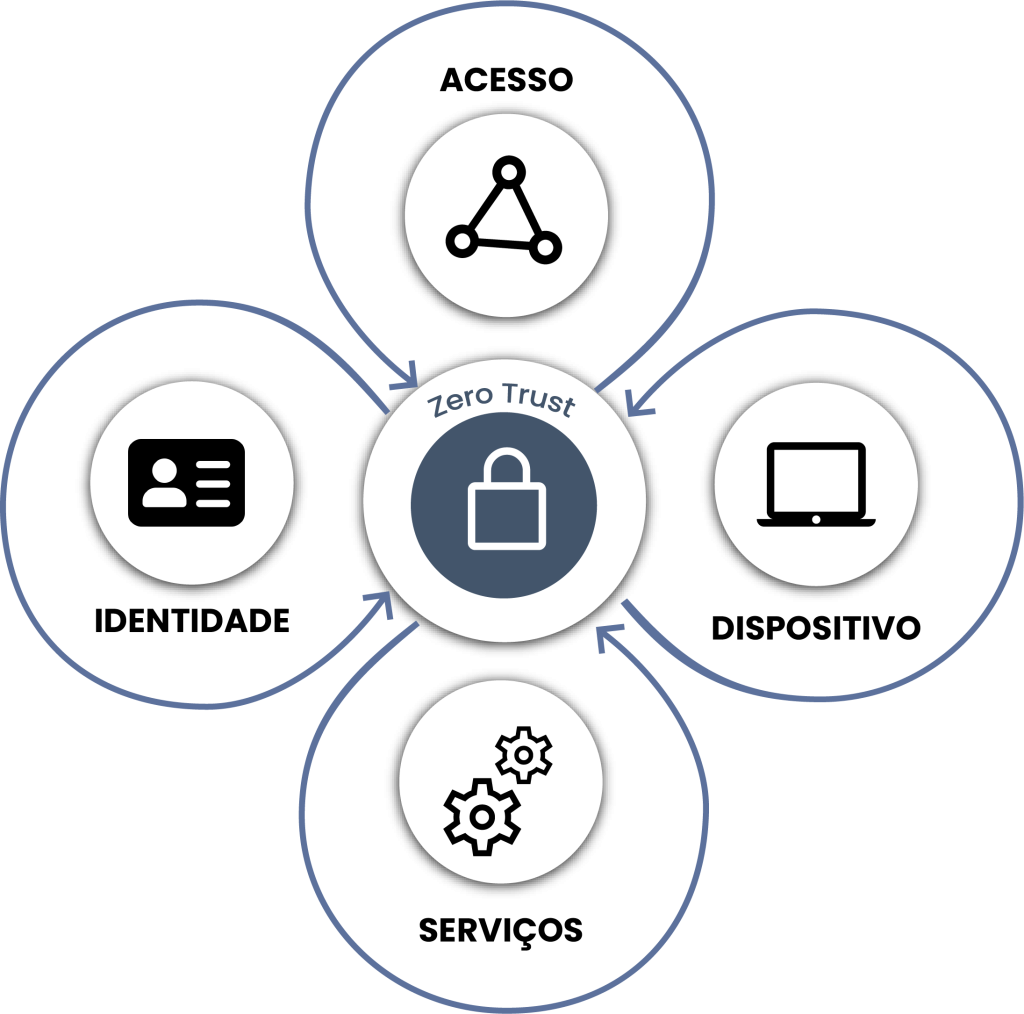

Dito de modo simples, Zero Trust é uma arquitetura ou modelo que abrange a infraestrutura corporativa (física ou virtual) articulados com um conjunto de políticas para controlar o acesso aos sistemas de informação. É um processo para nunca “confiar e sempre verificar”, antes de conceder acesso de usuários e dispositivos às aplicações de missão críticas ou outros sistemas de informação.

Dito de modo simples, Zero Trust é uma arquitetura ou modelo que abrange a infraestrutura corporativa (física ou virtual) articulados com um conjunto de políticas para controlar o acesso aos sistemas de informação. É um processo para nunca “confiar e sempre verificar”, antes de conceder acesso de usuários e dispositivos às aplicações de missão críticas ou outros sistemas de informação.

Esta abordagem assume que nenhum tipo de acesso será concedido aos usuários e dispositivos, estejam estes dentro ou fora organização e são protegidos graças à um forte mecanismo de identificação, autenticação e autorização presentes na infraestrutura da empresa.

Existem diversos modos de se implementar a arquitetura de Zero Trust dentro de uma organização, alguns dos quais descrevemos abaixo:

- Gerenciamento de Identidade e Acesso - Mecanismos de identidade para autenticação de usuários;

- Segmentação da rede – segmentar a rede em porções menores, mais fáceis de gerenciar e controlar, para minimizar a superfície de ataques e assegurar que informações sensíveis sejam acedidas apenas por pessoas e dispositivos devidamente autorizados;

- Políticas de Autorização - Procedimentos de autorização baseada em contexto, tais como dispositivos em conformidade com os critérios definidos no programa de segurança da informação;

- Monitorização e análise contínua – Manter visibilidade e monitorização das atividades de usuários e dispositivos para identificar potencias ameaças de segurança e responder rapidamente à eventuais incidentes

Em 2019, o Centro de Defesa Cibernética do Reino Unido, NCSC (National Cyber Security Centre) recomendou que arquitetos de redes utilizassem o modelo de Zero Trust, especialmente no desenho de soluções de computação em nuvem com vistas a reduzir à superfície de ataques cibernéticos.

Em resumo, a adoção do modelo de Zero Trust dentro da infraestrutura de uma organização é crucial para incrementar certa medida de segurança aos ativos de maior valor de qualquer instituição, traduzindo-se em substanciais ganhos para esta em termos de confiança, credibilidade e elevará sua vantagem competitiva.